IT-Sicherheitscheck im Detail

Inhalt und Ablauf des IT Sicherheitschecks

Ablauf eines Sicherheitschecks im Detail

Wir möchten bei Ihnen mit dem folgendem Konzept zu Werken gehen. Bei den meisten unserer Mittelstandskunden veranschlagen wir in der Regel zwei Tage. Bei entsprechend komplexeren Organisation kann ein Sicherheitscheck auch schon mal vier Tage dauern. Der Ablauf des IT-Sicherheitschecks bei einer mittleren Organisation (rund 100 PC Arbeitsplätze) ist wie folgt geplant.

IT Sicherheitscheck Vorbereitung

- Wir starten in dem wir die zentralen Ansprechpartner und die Struktur Ihrer Organisation kennenlernen wollen. Daran schließt die Ziel- und Ergebnisdefinition des Auftrags an. In dieser frühen Phase prüfen wir als erstes, inwieweit wir eine Abweichung aufgrund Ihrer Anforderungen gegenüber unserem Standardprozess haben, um ggf. Anpassungen im Vorgehen machen zu können. Nach der fachlichen Auftragsdefinition erfolgt die Information der zentralen Ansprechpartner, wie die nächsten Schritte und Planungen aussehen. Danach folgt die Abstimmung der Verantwortlichkeiten, Aufgaben, Kommunikationswege und –regeln.

- An die Einweisung schließt sich dann die Information der IT-Mitarbeiter an, welche bei dem IT Sicherheitscheck von uns interviewt bzw. welche in das Audit integriert werden. Ihre IT sollte verstehen, dass der IT Sicherheitscheck das Unternehmen besser aufstellen wird, und damit die zukünftige Unternehmensentwicklung absichern soll.

- Im Anschluss daran erfolgt eine High-Level-Einweisung in die Infrastruktur und den IT-Betrieb, damit wir uns ein Bild Ihrer Umgebung machen können. Ferner werden in diesem Workshop definiert, welche Netzbereiche wir überprüfen dürfen bzw. welche ausgeschlossen werden sollen.

IT Sicherheitscheck Interview/Review

- Danach starten wir dann mit der IT-Sicherheitsanalyse und den Interviews mit den beteiligten Personen. In diesem Abschnitt wird mit Hilfe unserer Audit-Software der aktuelle IT-Sicherheitsstand ermittelt und dokumentiert. Hierbei wird bei einer Ist-Aufnahme das Sicherheitsniveau Ihrer IT überprüft. Im Einzelnen gehen wir dabei auf folgende Punkte ein:

- Erfassung der Organisation des Unternehmens

- Bestandsaufnahme IT-Infrastruktur

- Prüfung des Sicherheitsmanagements

- Wartung von IT-Systemen: Umgang mit Updates

- Prüfung der Antivirenlösung

- Sicherheit der IT-Systeme

- Vernetzung und Internetverbindung

- VPN-Verbindungen

- Inhaltsüberwachung – Content Security

- Beachtung von Sicherheitserfordernissen

- Passwörter und Verschlüsselung

- WLAN

- Notfallvorsorge

- Datensicherung

- Infrastruktursicherheit

- ….

Insgesamt auditieren wir mit 130 Prüffragen Ihren aktuellen IT-Sicherheitsstand. Die Prüfung basiert auf anerkannten Standards für Zertifizierung wie DIN oder ISO.

Damit diese Aufgabe effizient durchgeführt werden kann, ist es notwendig, dass die fachlichen Ansprechpartner uns entsprechende Gesprächstermine einräumen. In mancher Organisation ist die Terminfindung eine Herausforderung, weshalb diese Aufgabe in der Regel von Ihnen als Initiator des IT-Sicherheitschecks einige Tage im Voraus übernommen werden sollte. Im Rahmen des Audits lassen wir uns dann stichprobenartig die Unterlagen zeigen, mit welchen Sie Ihre IT organisiert und strukturiert haben. Deshalb wäre es gut, wenn Sie die Unterlagen zum Audit vorhalten könnten.

IT Sicherheitscheck Interview/Review Nachbereitung-Aufbereitung

IT Sicherheitscheck Auswertung

- Der größte Teil des Vormittags und Teile des Nachmittags von Tag 2 ist für Nachbereitung und Vorbereitung der Ergebnispräsentation vorgesehen und für eventuelle Rückfragen im Rahmen der Nachbereitung.

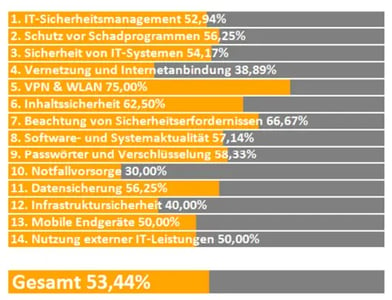

- Im Rahmen der Ergebniserläuterung werden Sie dann eine ähnlich aussehende Grafik präsentiert bekommen, die den aktuellen Stand Ihrer IT Sicherheit in grafischer Form abbildet.

Üblicherweise werden alle Prüfbereiche detailliert erläutert und die Bewertung des Prüfbereichs begründet. Es lässt sich auf diese Weise leicht feststellen, wo Handlungsbedarf besteht und wie eine Verbesserung des Ergebnisses in jedem einzelnen Prüfbereich erreicht werden kann.

Im Rahmen der Ergebnispräsentation ist eines unserer Ziele, herauszufinden und festzulegen, welche Maßnahmen aus Sicht des Managements eine erhöhte Priorität haben. Idealerweise erhalten Sie (wir) auch schon gleich den Umsetzungsauftrag Ihres Managements für einige Maßnahmen. Meistens passiert das bei den Punkten, die kein Geld kosten und nur organisatorische Maßnahmen bedeuten.

Anschließend werden dann die Ergebnisse noch weiter im Detail besprochen.

Unser Ziel ist erreicht, wenn Sie nach dem gesamten Prozess einen genauen Fahrplan zu mehr IT-Sicherheit in der Hand haben. Auf dieser Grundlage können Sie Ihre Maßnahmen zielgerichtet und in den Bereichen planen, in denen Sie den größten Handlungsbedarf haben. So werden Ihre Ressourcen möglichst transparent, effizient und zielgenau verwendet - das ist unser Anspruch und unsere Zielsetzung!

Selbstverständlich erhalten Sie nach unserer Rückkehr den kompletten Bericht zur weiteren Analyse und als Basis Ihrer Maßnahmen-Planung.

Einen exemplarischen Musterbericht haben wir Ihnen weiter unten zum Download bereitgestellt.

Machen Sie Ihr Unternehmen jetzt DSGVO-konform!

Wie der IT Sicherheitscheck Ihnen bei der Umsetzung der DSGVO hilft

Digitalisierung, IoT, smarte Produkte, Darknet, Wirtschaftsspionage, Malware, Phishing, Cyberangriffe, KI, AI, Robotik,...wie soll das ohne IT-Sicherheit gehen? Und vor allem: wie kann man da noch den Datenschutz garantieren?

Am 25. Mai 2018 wird die Datenschutzgrundverordnung (DSGVO) wirksam – und damit auch die hohen Sanktionen. Auch wenn es vielen auf den ersten Blick nicht klar ist, bedeutet die DSGVO für Ihr Unternehmen, dass Sie sich mit dem Thema IT-Sicherheit auseinandersetzen müssen. Denn die DSGVO macht mit ihren Vorgaben zum Datenschutz gleichzeitig auch indirekt Vorgaben zur IT-Sicherheit. Dies hängt damit zusammen, dass Datenschutz sich ohne eine vernünftige IT-Sicherheit kaum umsetzen lässt – so Art.5, Art.24 und Art.32 der DSGVO.

Folglich muss ein Unternehmen, wenn es DSGVO-Konformität erreichen möchte, auch seine IT-Sicherheit in den Griff bekommen! Und das gelingt Ihnen mit dem IT-Sicherheitscheck, der Ihnen nicht nur eine detaillierte Risikobewertung gibt, sondern auch konkrete Handlungsanweisungen und Maßnahmen empfiehlt.

80 Seiten Transparenz für mehr Sicherheit

Der gesamte IT-Sicherheitscheck wird von uns dokumentiert. Sie erhalten einen detailierten Bericht mit dem aktuellen Status Quo Ihrer IT-Sicherheit. Jeder Prüfpunkt wird bewertet und mit einer entsprechenden Handlungsempfehlung versehen. Schauen Sie wie übersichtlich und verständlich man IT Sicherheit darstellen kann!

Laden Sie sich ein Musterbericht unseres IT-Sicherheitschecks herunter, und schauen Sie an in welcher Form der Auditbericht an Sie geliefert wird.

Prüfen Sie was Sie erwarten dürfen

- Übersicht der durchgeführten Arbeiten

- Erfüllungsgrad der erstmaligen Prüfung

- Risikobewertung Ihres derzeitigen Gesamt-Stands

- Maßnahmenempfehlungen

- Fazit

Lesen Sie auch wie wir die Eintrittswahrscheinlichkeit, die Risikoeinstufung und das Schadenpotential bewerten.

So ist der IT-Sicherheitscheck im Detail aufgebaut!

Schauen Sie was wir im Rahmen des IT-Sicherheitscheck auditieren?

Die nachfolgende Liste zeigt neben den Prüfbereichen die einzelnen Prüfpunkte welche wir hinsichtlich Eintrittswahrscheinlichkeit und Schadenspotential sowie der Risikoeinstufung bewerten.

120 Prüfpunkte für eine sichere und stabile IT:

1. IT-Sicherheitsmanagement

- Sicherheitsleitlinie

- Sicherheitskonzept

- Sicherheitsbeauftragter

- Rechtliche Vorgaben

- Datenschutzbeauftragter

- Datenschutzkonzept

- Schutzbedarf

- Routineaufgaben

- Verwaltung von ungenutzten Zugängen

- Zuständigkeiten und Verantwortlichkeiten

- Umgang mit Passwörtern

- Mitarbeiter-Eintritt und -Austritt

- Mitarbeitersensibilisierung

- Aufbewahrung von Datenträgern

- Richtlinie zur IT-Nutzung

- Mitnahme von Datenträgern und Komponenten

- Nachrichtenaustausch mit externen Kontakten

2. Schutz vor Schadprogrammen

- Viren-Schutzprogramme

- Virenschutz auf dem Internet Gateway

- Regelmäßige Untersuchung auf Viren

- Virenschutz auf dem e-Mail Server

- Gefahren durch HTML-Inhalte und Anhänge

- Automatische Warnungen der Viren-Schutzprogramme

- Verhalten bei Virenbefall

- Statusprüfung der Viren-Schutzprogramme

3. Sicherheit von IT-Systemen

- Umgang mit Standard-Passwörtern

- Rollen- und Rechtekonzept

- Vergabe sowie Entzug von Zugangsberechtigungen

- Bedarfsgerechte Zugriffe

- Getrennte Administratorenprofile

- Personen mit Administrator-Rechten

- Sicherheitsrichtlinie für Server

- BIOS-Einstellungen

- Nicht benötige Software

- Systemdokumentationen

- Monitoring

- Wartungs- und Garantieverträge

- Zugriff auf Wechselmedien

4. Vernetzung und Internetanbindung

- Externe Netzzugänge

- Konfiguration Sicherheits-Gateway

- Personal Firewall auf Notebooks

- Penetrationstests

- Sicherheitseinstellungen Browser

- Beschriftung der Netzwerkkomponenten

- Dokumentation der Verkabelung

- Betrieb von Routern und Switches

- Sicherheit der WWW Server

5. VPN & WLAN

- Zugriffe via VPN-Verbindungen

- Internet-Zugriffe via VPN Client

- Kryptographische Verfahren

- Sicherheit der VPN-Installation

- VPN-Dokumentation

- WLAN-Sicherheitsrichtlinie

- Schutz von WLAN-Verbindungen

- Trennung von LAN und WLAN

- Hotspot zur LAN-Verbindung

- Nutzungsbedingungen Hotspot

- Updates für WLAN Accesspoints und Repeater

6. Inhaltssicherheit

- Filterung von Web-Inhalten

- Schutz gegen unerwünschte e-Mails

- Umgang mit SPAM e-Mails

- Regelung der geschäftlichen und privaten e-Mail-Nutzung

7. Beachtung von Sicherheitserfordernissen

- Herausgabe von Datenträgern

- Sicherheitsregeln bei Wartungsarbeiten

- Umgang mit Zugängen bei Wartungen

- Datenlöschung

- Außerbetriebnahme und Entsorgung von Datenträgern

- Außerbetriebnahme von IT-Systemen

8. Software- und Systemaktualität

- Patch Management-Strategie

- Patch-Status der Server

- Patch-Status der Clients

- Patch-Status sonstige Netzwerkkomponenten

- Informationsfluss Roll Out Patches und Updates

- Testverfahren Patches und Updates

- Roll Back Patches und Updates

9. Passwörter und Verschlüsselung

- Übertragung von vertraulichen Informationen

- e-Mail-Verschlüsselung

- Passwortschutz

- Richtlinien und Komplexitätsanforderungen

- Passwort-Wechsel

- Bildschirmsperre

10. Notfallvorsorge

- Notfall-Management-Strategie

- Identifizierung kritischer Geschäftsprozesse

- Behandelte Notfallsituationen

- Notfallpläne

- Zugriff auf die Nofalldokumentation

- Notfälle testen

11. Datensicherung

- Datensicherungskonzept

- Abgleich mit den Verfügbarkeitsanforderungen

- Kontrolle

- Bestandsverzeichnis

- Sicherung tragbarer Computer

- Datenrücksicherungstests

- Dokumentation der Sicherungs- und Rücksicherungsverfahren

- Schutz der Datensicherungsmedien

12. Infrastruktursicherheit

- Physischer Schutz der IT-Systeme

- Einbruchsschutz

- Handfeuerlöscher

- Wasserleitungen

- USV

- Rauchmelder

- Zutritts- und Aufsichtsregelung

- Umgang mit Arbeitsunterlagen

- Software- und Hardware-Inventar

- Lizenzkontrolle

13. Mobile Endgeräte

- Sicherheitskonzept für mobile Endgeräte

- Management von mobilen Endgeräten

- Mobile Device Management Software

- Datenübertragung

- Zugriff auf das interne Netz

- Trennung von privaten und geschäftlichen Daten

14. Nutzung externer IT-Leistungen

- Übersicht der externen IT-Leistungen

- Vertragliche Grundlage

- Richtlinien und Vorgaben

15. Externes Arbeiten

- Richtlinie zum externen Arbeiten

- Häuslicher Arbeitsplatz

- Sicherstellung der Administration

16. Cloud

- Cloud-Inventar

- Datenhoheit

- Rechtskonformität

- Richtlinie zur Cloud-Nutzung

- Anforderungsprofil

- Redundanzen

- Multi-Faktor-Authentifizierung

Alle zuvorgenannten Punkte werden im Rahmen des Audits mit protokolliert. Sie können damit jederzeit nachvollziehen wie die Bewertung zustande kam. Das Ergebnis erhalten Sie in Form eines Berichts der Ihnen ausführlich erläutert wird. Mit dem Bericht in der Hand können Sie genau festlegen wo Sie als nächstes Ihren Schwerpunkt der Aktivitäten setzen.

Welche Voraussetzungen musst du für den IT-Sicherheitscheck mitbringen?

- Du willst IT-Risiken und Schwachstellen frühzeitig erkennen und eliminieren?

- Du möchtest einen detaillierten Maßnahmenkatalog mit fundierten Handlungsempfehlungen erhalten?

- Dein Unternehmen hat mehr als 15 Mitarbeiter?

- Du möchtest dem Kontrollverlust entgegenwirken?

- Du willst die Basis für ein DSGVO-konformes Unternehmen schaffen?

- Du bist bereit die Initiative zu ergreifen und zu erfahren, wo in deinem Unternehmen strategischer Handlungsbedarf in Sachen IT Sicherheit besteht?

Dann bist du hier genau richtig!

Vereinbare ein unverbindliches Erstgespräch und lass dich beraten.

Volker Bentz

Geschäftsführer BRANDMAUER IT GmbH

In meinen über 30 Jahren in der IT-Branche habe ich einiges gesehen und erlebt. Gerade deswegen liegt es mir am Herzen andere KMU Unternehmen in diesen herausfordernden Zeiten, wo Hackerangriffe täglich in den Medien sind, zur Seite zu stehen und Sie vor Cyberkriminellen zu schützen. Diese Herausforderung nehmen mein über 30-köpfiges Team und ich jeden Tag aufs neue an. Tausende geschütze Systeme sprechen für uns. Mit einer auf den Mittelstand fokussierten Spezialisierung haben wir uns im Laufe der Jahre zu einem der führenden Managed Security Service Provider entwickelt.

Über mich:

- über 30 Jahre Erfahrung in der IT-Branche

- mehr als 300 veröffentlichte Artikel zum Thema IT-Sicherheit

- Speaker für IT-Sicherheitsveranstaltungen (IHK, BVMW usw...)

- Gefragter Interviewpartner für IT-Sicherheitsthemen (letztes SWR Interview)

- Mitglied der Cyberwehr Baden-Württemberg

- Mitglied beim Cyberlab Mentoring

- Mitglied der Vollversammlung der IHK Pfalz

- Initiator der Südpfalz Technika Initiative

FAQ

Wie kann ich ein Angebot erhalten?

Das ist ganz einfach. Klicke auf den Button "Fordere jetzt dein persönliches Angebot an!". Schicke uns deine Kontaktdaten und wir rufen dich an.

Wie läuft das Quickcheck Analysegespräch ab?

Im 15-20 minütigen Analysegespräch telefonierst du ganz unverbindlich mit einem Experten aus meinem Team und bekommst einen ersten Eindruck vom BRANDMAUER IT-Sicherheitscheck. Außerdem werden wir dir im Analysegespräch ein paar Fragen zu deiner aktuellen Situation und zu deiner Infrastruktur stellen. Damit können wir besser einschätzen, ob der BRANDMAUER IT-Sicherheitscheck das Richtige für dich ist oder nicht. Wenn es für beide Seiten passt, hast du schon bald die Möglichkeit deine Infrastruktur in ein Bollwerk gegen Hacker zu verwandeln.

Wie lange ist die Vertragslaufzeit des BRANDMAUER IT-Sicherheitscheck?

Du kannst jederzeit mit einer vierwöchigen Kündigungsfrist den Vertrag beenden und die Software deinstallieren.

Was kostet der BRANDMAUER IT-Sicherheitscheck?

Das hängt ganz individuell von deiner spezifischen Situation ab. Das ist auch der Grund weshalb wir das Analysegespräch mit dir brauchen. Im Analysegespräch stellen wir dir die für die spezifische Kostenermittlung notwendigen Fragen. Darüber hinaus können wir dir dann aber auch schon grob einen Kostenrahmen nennen

Die aktuellsten Artikel im BRANDMAUER IT-Security Blog

-

4 min read.Der Anstieg von Sicherheitsvorfällen aufgrund unzureichender IT-Sicherheit hat auch 2024...

4 min read.Der Anstieg von Sicherheitsvorfällen aufgrund unzureichender IT-Sicherheit hat auch 2024... -

Unternehmen sind heute mehr denn je auf eine funktionierende IT angewiesen. In vielen Unternehmen...

Unternehmen sind heute mehr denn je auf eine funktionierende IT angewiesen. In vielen Unternehmen... -

Die gesetzlichen Anforderungen an die IT Sicherheit seitens des Gesetzgebers sind hoch. Dabei...

Die gesetzlichen Anforderungen an die IT Sicherheit seitens des Gesetzgebers sind hoch. Dabei... -

Haben Sie in Ihrem Unternehmen explizit festgehalten, wie mit Passwörtern umgegangen werden muss...

Haben Sie in Ihrem Unternehmen explizit festgehalten, wie mit Passwörtern umgegangen werden muss... -

Vor einiger Zeit haben gewisse beinahe perfekt gefälschte E-Mails die Runde gemacht. Es wurden...

Vor einiger Zeit haben gewisse beinahe perfekt gefälschte E-Mails die Runde gemacht. Es wurden...